网站企业网站建设需求文档网站的jsp页面怎么做

目录

1. 加载docker镜像

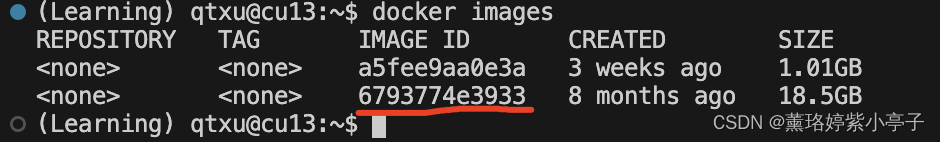

2. 显示所有的镜像

3. 执行镜像,生成容器, 每执行一次,便生成一个容器

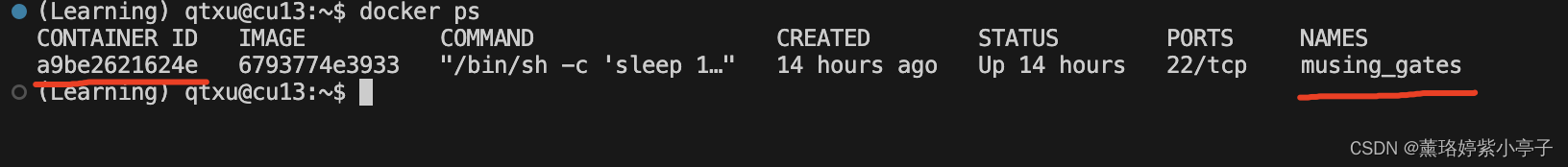

4. 显示出container名称

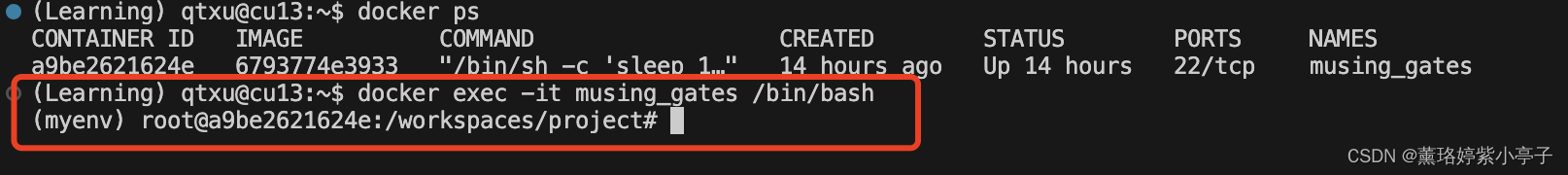

5. 进入容器

6. 如何将文件传入容器内

首先要确保已经安装了docker。注意:服务器上若没有管理员权限,是没法安装docker的。可以找管理员,把自己加入docker用户组即可。

1. 加载docker镜像

docker load -i image_namee.g., 镜像名称为image.tar

则上述命令,变成了:

docker load -i image.tar2. 显示所有的镜像

docker images

3. 执行镜像,生成容器, 每执行一次,便生成一个容器

docker run image_id注:若不知道image_id,可通过docker images查看,示例的image id 为:6793774e3933。

docker run 6793774e39334. 显示出container名称

docker ps

5. 进入容器

docker exec -it container_name /bin/bash # 进入容器注意是: -it 而不是-i

6. 如何将文件传入容器内

复制只能从外面向容器内复制

docker cp path container_pathpath: 为容器外的路径地址

container_path: 为容器内的路径地址

注意:容器内的路径,一定要包含容器的名称,示例的容器名称为musing_gates

e.g., docker cp path musing_gates:/workspaces/project