需求

工作的时候需要用到外网查询资料,又需要用内网完成工作任务。不想来回切换网络。

前提

外网使用无线,内网使用水晶头接口。

方案

1.插入水晶头接口(效果是连接内网)。

2.进入 → “控制面板\网络和 Internet\网络和共享中心”。

3.找到“本地连接”。

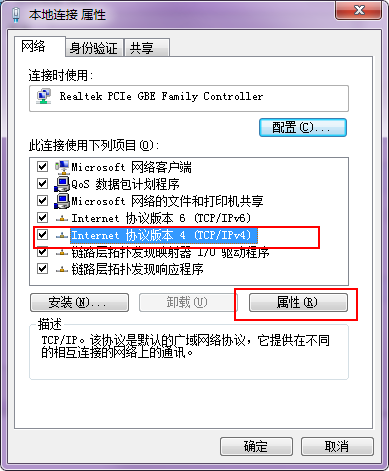

4.点击“本地连接”,进入“属性”。

5.选中“IPV4”选项,进入“属性”。

得到:

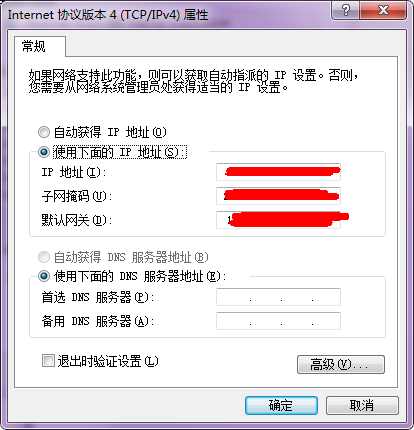

默认是“自动获得IP地址”,现在改成手动。

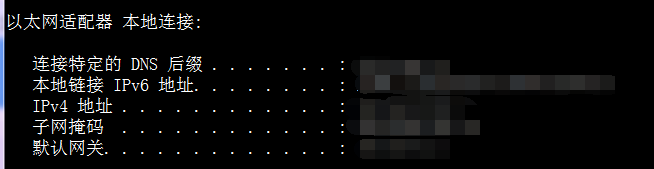

①win+R进入cmd,输入ipconfig。得到IP地址(注意是IPV4)、子网掩码和默认网关。

②把IP地址(注意是IPV4)、子网掩码和默认网关填到上一张图中。结束。

现在就可以使用双网工作了,再也不用切换网络了!

总结

1.内外网必须使用不同的连接方式:

外网——无线,自动获取IP

内网(工作的网络)——有线,手动获取IP

2.上述解决方案也有短板,比如要在内网中再进一个虚拟机到第三个网络(注意,第三个网络是无法在外网中直接进入的),就无法进入虚拟机了。这时还是要断开外网。